Was bedeutet OPSEC und wozu ist es nötig?

Es ist eine anspruchsvolle Aufgabe, neugierige Blicke von Ihren Plänen, Daten und Gesprächen fernzuhalten. Angreifer durchforsten Informationsschnipsel, verknüpfen sie miteinander und erstellen von Ihnen oder Ihrer Organisation ein überraschend detailliertes Bild. Operative Sicherheit (OPSEC) bietet Ihnen eine strukturierte Methode, um das zu verhindern.

In unserem Leitfaden erfahren Sie, was OPSEC ist. Sie lernen, warum es wichtig ist und wie Sie es sowohl im persönlichen als auch im organisatorischen Umfeld anwenden können. Wir werden den fünfstufigen OPSEC-Prozess aufschlüsseln. Zudem stellen wir bewährte Verfahren (etwa Verschlüsselung und Zugriffskontrolle) vor, die Sie sofort umsetzen können.

💡Kurzanleitung

- OPSEC ist ein Denkansatz: Denken Sie wie ein Angreifer, erkennen Sie Schwachstellen und schließen Sie die Lücken.

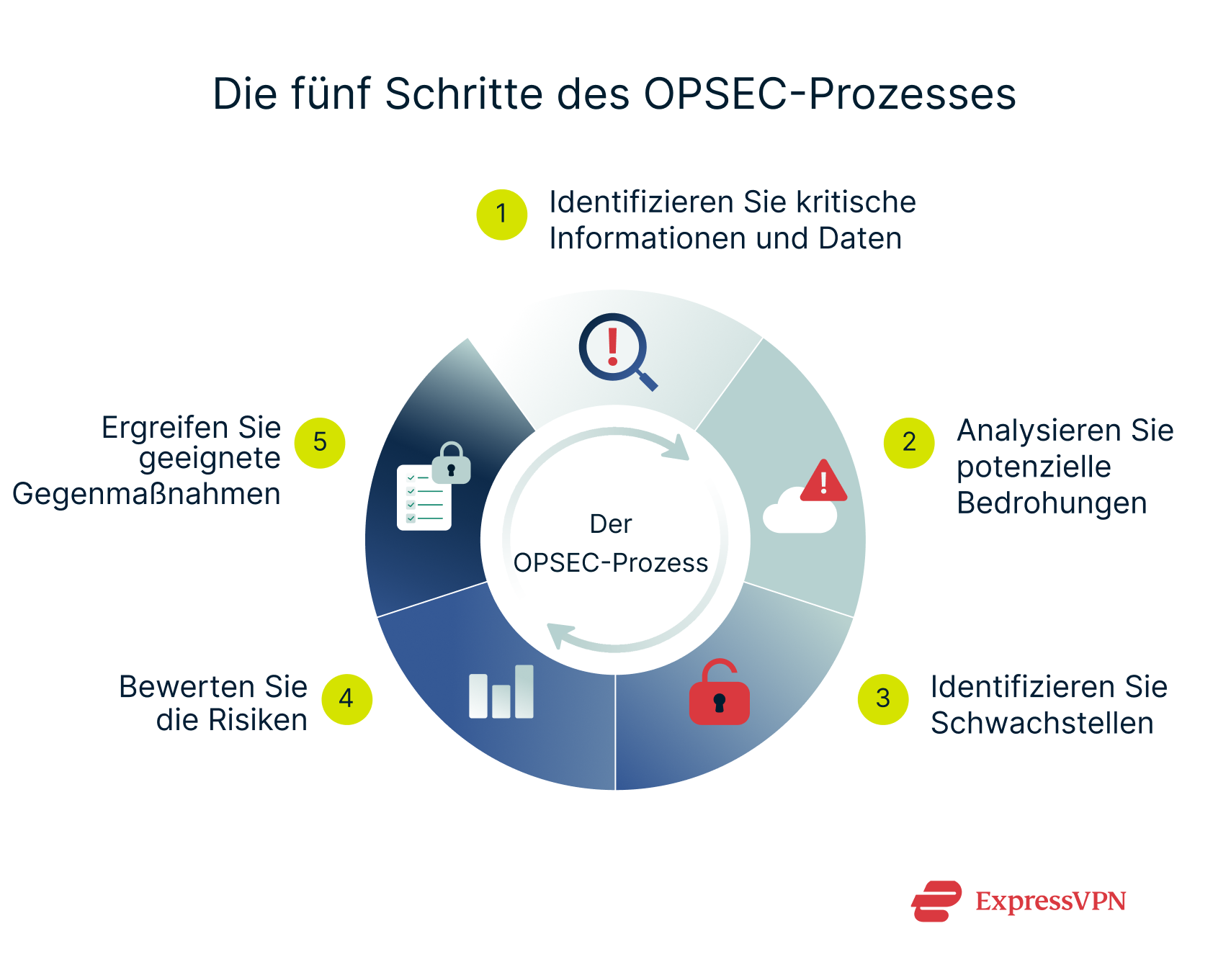

- Fünf wiederholbare Schritte: Identifizieren Sie kritische Daten, untersuchen Sie Bedrohungen, finden Sie Schwachstellen, wägen Sie die Risiken ab und ergreifen Sie Gegenmaßnahmen.

- ExpressVPN unterstützt Sie dabei: Ein VPN verschlüsselt Ihren Datenverkehr, verbirgt Standortdaten und verringert die Wahrscheinlichkeit von Netzwerk-Schnüffelei. Daher ist das eine einfacher Pluspunk für jeden OPSEC-Plan.

Was ist OPSEC (operative Sicherheit)?

Im Prinzip ist OPSEC eine Denkweise, bei der die Sicherheit aus der Perspektive eines Angreifers betrachtet wird. Damit stellt man sich die Frage: „Würde ich Daten und Informationen von mir oder meiner Organisation stehlen wollen, wie würde ich vorgehen?" Indem Sie bei OPSEC wie ein Cyberkrimineller oder Spion denken, hilft Ihnen der Ansatz, Schwachstellen im täglichen Betrieb zu identifizieren, die Sie sonst möglicherweise übersehen würden.

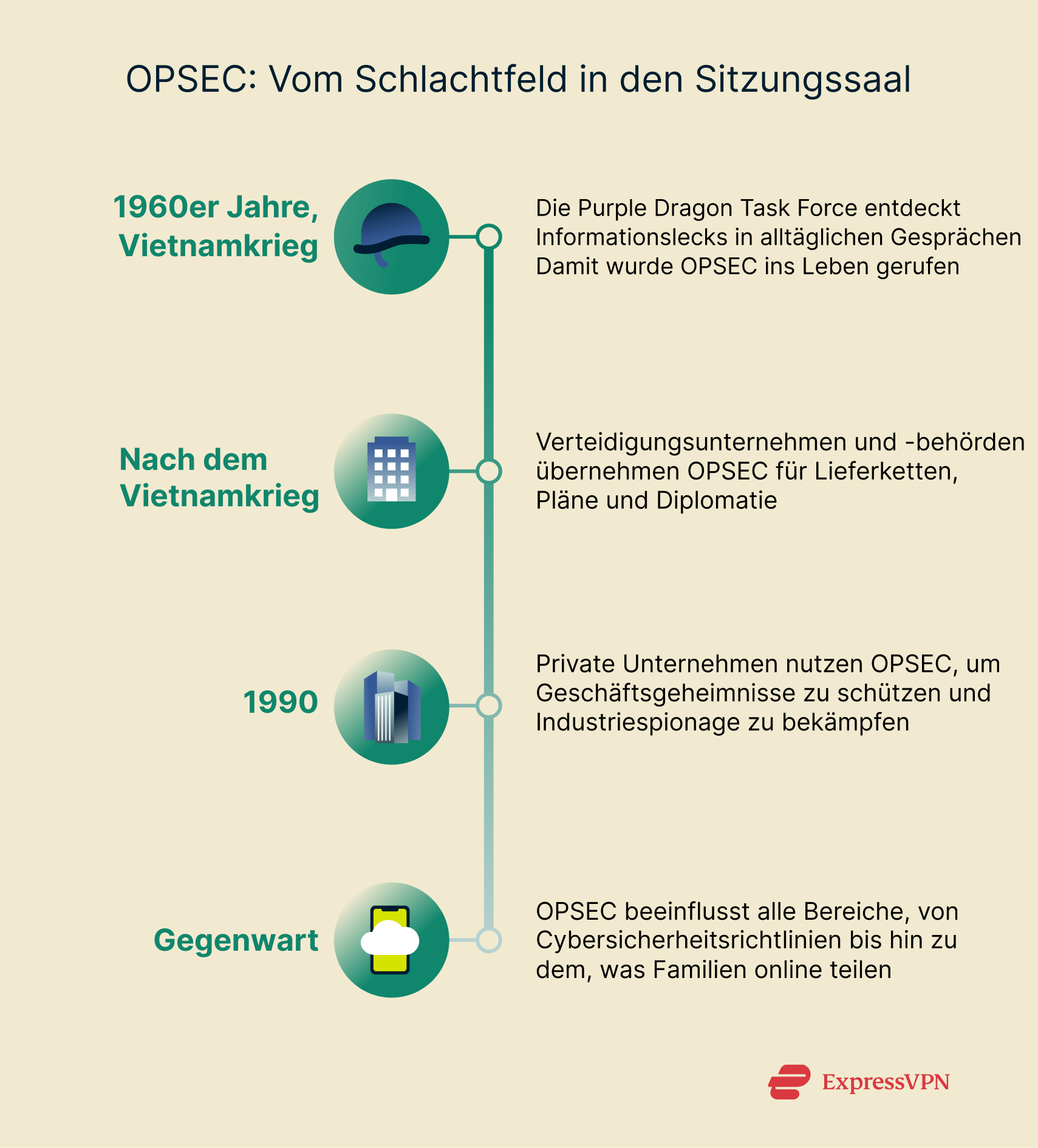

Die Sache startete als Methode des US-Militärs während des Vietnamkriegs. Die Purple Dragon Task Force entdeckte, dass scheinbar harmlose Details wie Funkgespräche, Lieferpläne und sogar Zeitungsberichte dem Feind halfen, Truppenbewegungen vorherzusehen. Um dem entgegenzuwirken, hat die Einheit einen neuen Ansatz entwickelt: Listen Sie Informationen auf, die wirklich wichtig sind. Blockieren Sie anschließend alle Möglichkeiten, wie sie durchsickern können.

Dieses Rahmenwerk verbreitete sich bald schnell über das Schlachtfeld hinaus auf Unternehmen, Regierungsbehörden sowie das Privatleben. Nach Vietnam verließ OPSEC die Kasernen und hielt Einzug in die zivile Welt. Rüstungsunternehmen wandten die Methode an, um geheime Pläne und Lieferketten zu schützen. Bundesbehörden nutzten sie, um Ermittlungen und diplomatische Aktivitäten zu schützen. In den 1990er Jahren übernahmen Firmen diesen logischen Ansatz, um Geschäftsgeheimnisse zu schützen und Industriespionage zu verhindern.

Das Internetzeitalter brachte den Ansatz dann in den Alltag. Dort sind sie heute in der Cybersicherheit und beim Online-Datenschutz weit verbreitet. Achten Sie darauf, was Sie posten. Beschränken Sie den Kreis der Personen, die Ihre Transaktionen sehen können. Schützen Sie zudem Ihre Heimnetzwerke. Der fünfstufige Zyklus dient heute als Leitfaden für Risiko-Briefings in den Vorstandsetagen der Fortune-500-Unternehmen. Auch für die Datenschutzeinstellungen auf den Smartphones der Familie ist der Zyklus relevant.

Die fünf Schritte des OPSEC-Prozesses

Wie oben schon erwähnt, ist OPSEC keine einmalige Checkliste. Man betrachtet es normalerweise als als kontinuierlicher fünfstufiger Prozess, den Sie je nach Situation wiederholt anwenden.

Schritt 1: Identifizieren Sie kritische Informationen und Daten

In diesem Schritt listen Sie alles auf, was Ihnen schaden könnte, wenn Außenstehende Zugriff darauf erhalten. Für einen freiberuflichen Designer könnten das Entwürfe und Rechnungen von Kunden sein. Für ein Krankenhaus sind es Patientenakten und Arzneimittelbestände. Bei Privatpersonen könnten Metadaten aus sozialen Medien heikel sein.

Zu kleinen, scheinbar harmlosen Hinweisen, die aber tatsächlich sensible Informationen exponieren, gehören:

- Eine Skyline auf einem Foto, die den Standort des Büros verrät.

- Eine automatische Abwesenheitsnotiz, die Reisedaten enthüllt.

- Eine Stellenanzeige, die auf eine bevorstehende Produkteinführung hindeutet.

Schritt 2: Analysieren Sie potenzielle Bedrohungen

Fragen Sie sich, wer von einer Datenpanne profitieren würde. Kriminelle, die auf schnelles Geld aus sind? Ein Konkurrenzunternehmen, das Marktdaten sammelt? Ein unzufriedener Insider, der Administratorrechte möchte? Durch die Zuordnung dieser Punkte lassen sich deren Geduld, Budget oder Methoden besser einschätzen. Kennen wir das „Wer”, bekommen wir auch Einblicke zum „Wie”. Ein gelegentlicher Betrüger sucht nach offenen Türen, während eine staatliche Stelle Phishing mit sogenannten Zero-Day-Exploits kombinieren könnte.

Schritt 3: Identifizieren Sie Schwachstellen

Verfolgen Sie alle Wege, die die Daten zurücklegen. Laptops im WLAN von Cafés, API-Endpunkte, SaaS-Dashboards und auch Gespräche im Flur. Schwache Passwörter, mehrfach benutzte Tokens und inaktive Konten tauchen hier häufig auf. Denken Sie an den Faktor Mensch: Ein höflicher Anruf kann immer noch jede Firewall schlagen.

Schritt 4: Bewerten Sie die Risiken

Sehen Sie sich jede Schwachstelle bezüglich jeder Bedrohung an. Bewerten Sie jede Schwachstelle nach Wahrscheinlichkeit und Schaden. Fragen Sie sich: „Wie schlimm wird es, wenn das passiert, und wie schnell würden wir es bemerken?" Ein vergessenes Admin-Panel, das aus dem Internet erreichbar ist, steht ganz oben auf der Liste. Eine abgeschlossene Schublade in einem bewachten Büro steht natürlich wesentlich weiter unten.

Schritt 5: Leiten Sie geeignete Gegenmaßnahmen ein

Gehen Sie die größten Risiken zuerst an:

- Verschärfen Sie die Zugriffskontrollen und fügen Sie MFA hinzu.

- Überarbeiten Sie die Richtlinien für die Weitergabe von Fotos und automatische Antworten.

- Führen Sie Auffrischungsschulungen für Mitarbeiter durch, damit sie Tricks durch sogenanntes Social-Engineering erkennen.

- Aktualisieren oder ersetzen Sie veraltete Smart-Geräte.

Behandeln Sie die Liste als ein Handbuch, das sich ständig verändert: Überarbeiten Sie sie nach jeder Prüfung, jedem Bericht über Sicherheitsverletzungen oder jeder größeren technischen Änderung. Nach Schritt 5 monitoren Sie die Situation und beginnen von vorne: Gibt es einen ständigen Kreislauf aus Überprüfung und Verbesserung, sind Sie den Datenlecks immer einen Schritt voraus. Das ist unabhängig davon, ob Sie ein globales Unternehmen leiten oder zu Hause persönliche Passwörter schützen.

Zusammenfassend kann gesagt werden:

| Schritt | Ziel | Typische Maßnahme |

| 1. Identifizieren Sie kritische Informationen und Daten | Entscheiden Sie, was vertraulich bleiben muss. | Kennen Sie die Daten, die Ihnen schaden könnten, wenn sie exponiert werden: Design-Dateien, Kundenlisten, Standortprotokolle. |

| 2. Analysieren Sie potenzielle Bedrohungen | Erstellen Sie eine Liste mit den Personen, die sich für diese Daten interessieren könnten. | Staatliche Cyberakteure, Wettbewerber, unzufriedene Mitarbeiter, opportunistische Betrüger. |

| 3. Identifizieren Sie Schwachstellen | Erkennen Sie die Schwachstellen, die sich möglicherweise ausnutzen lassen. | Veraltete CMS, Cloud-Ordner mit zu vielen Freigaben, geschwätzige Mitarbeiter. |

| 4. Bewerten Sie die Risiken | Bewerten Sie Wahrscheinlichkeit × Auswirkung. | Hohes Risiko = einfache Datenlecks + hoher Schaden. Beheben Sie solche Punkte zuerst. |

| 5. Ergreifen Sie geeignete Gegenmaßnahmen | Blockieren oder reduzieren Sie die größten Risiken. | Installieren Sie Patches, segmentieren Sie Netzwerke, schulen Sie Mitarbeiter und verschlüsseln Sie den Datenverkehr. |

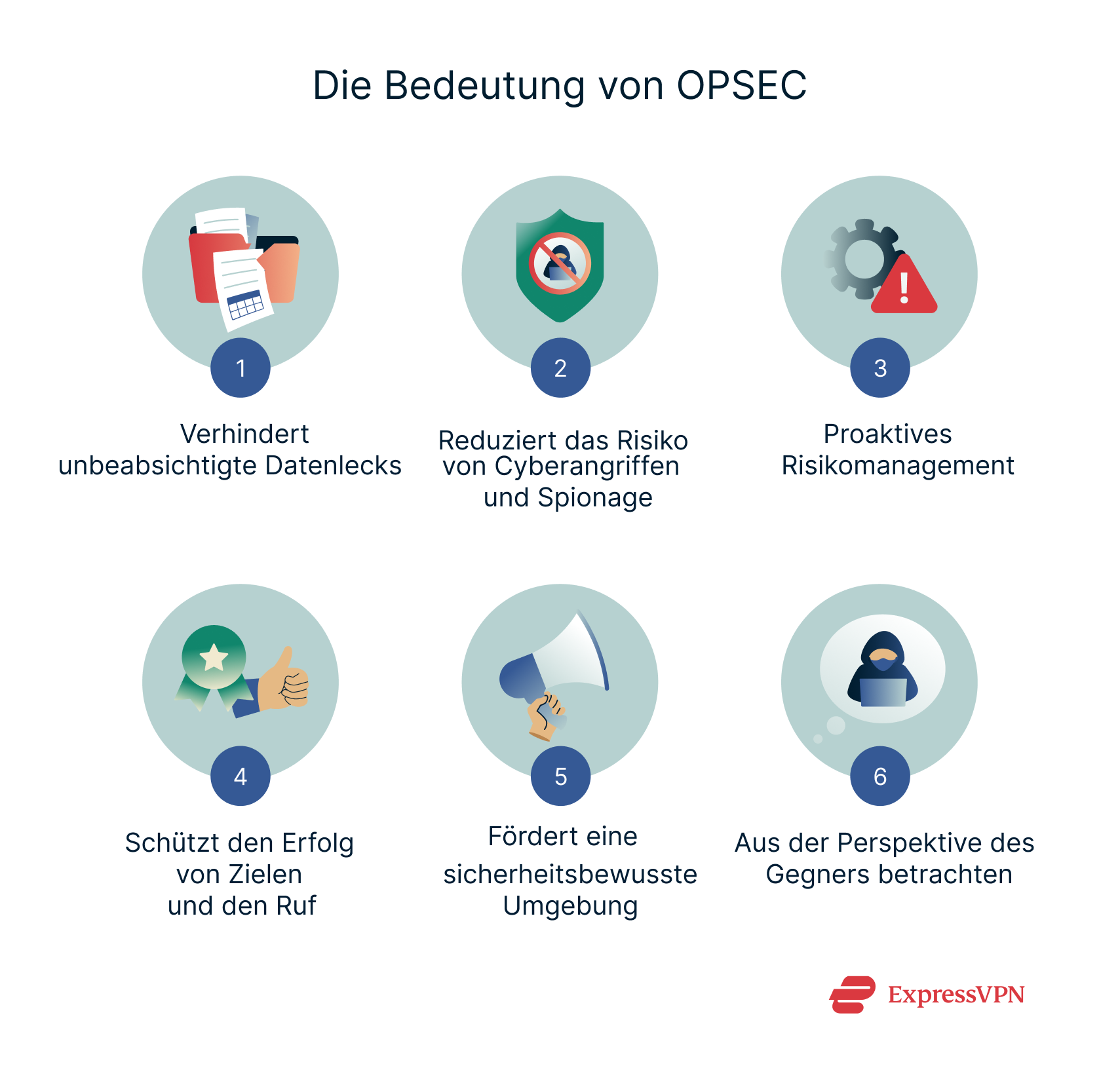

Warum ist OPSEC wichtig?

OPSEC bietet Ihnen eine strukturierte Methode, um wertvolle Informationen und Daten vor Cybekriminellen zu schützen. Das betrifft sowohl Ihre eigenen als auch die Ihres Unternehmens. Die Methode bietet einige praktische Vorteile:

- Verhindert unbeabsichtigte Datenlecks: Betrachten Sie alltägliche Aufgaben mit den Augen eines Angreifers, erkennen Sie harmlos erscheinende Gewohnheiten. Das könnte ein unachtsamer Screenshot oder ein potenziell gefährlicher Cloud-Ordner-Link sein, die möglicherweise sensible Details preisgeben.

- Reduziert das Risiko von Cyberangriffen und Spionage: Durch die Klassifizierung und Kennzeichnung wertvoller Daten können Sie diese sperren. Sie können auch überwachen, wer darauf zugreift. Ferner können Sie verhindern, dass konkurrierende Unternehmen oder Ransomware-Banden Firmengeheimnisse stehlen.

- Proaktives Risikomanagement: Der OPSEC-Prozess erfordert regelmäßige Überprüfungen auf Bedrohungen und Schwachstellen. Nur dann können Sie Lücken schließen, bevor Außenstehende oder Insider sie entdecken.

- Schützt den Erfolg Ihrer Mission und Ihren Ruf: Es ist egal, ob es sich um eine Produkteinführung oder einen humanitären Konvoi handelt. Werden Zukunftspläne bekannt, können Gegner Zeitpläne stören, Geschäfte untergraben oder öffentliche Zweifel säen.

- Fördert ein sicherheitsbewusstes Umfeld: Verstehen alle, warum kleine Details wichtig sind, werden sie selektiver. Sie passen eher auf, was sie teilen und wo sie es teilen. Das bedeutet weniger zufällige Fehler sowie weniger Angriffspunkte.

- Die Perspektive des Gegners kennen: Denkt man wie ein Angreifer, entdeckt man Schwachstellen, die bei herkömmlichen Audits übersehen werden. Das sind etwa WLAN-Zugriffspunkte im Hinterhaus bis hin zu Metadaten, die in den Urlaubsfotos eines Mitarbeiters eingebettet sind.

So verbessern Sie OPSEC in Ihrem Unternehmen

1. Planen Sie Mitarbeiterschulungen und Maßnahmen zur Sensibilisierung

Kurze, häufige Schulungen sind effektiver als jährliche Präsentationen. Informieren Sie Ihre Mitarbeiter darüber, wie Phishing heute aussieht. Erklären Sie ihnen, wie Social-Engineering-Anrufe ablaufen und warum das Mitnehmen von Ausweisen wichtig ist. Eine Kultur der höflichen Überprüfung zahlt sich aus.

2. Führen Sie regelmäßige Audits und Überprüfungen der Richtlinien durch

Planen Sie Audits. Führen Sie aber auch einige überraschende Übungen durch. Externe Penetrationstester decken oft Schwachstellen auf, die interne Teams übersehen. Aktualisieren Sie Richtlinien, wenn sich die Bedrohungen, die Belegschaft oder die Technologieplattform ändern.

3. Nutzen Sie Automatisierung für mehr Konsistenz

SIEM-Regeln, Protokoll-basierte Warnmeldungen und Skript-gesteuerte Compliance-Prüfungen schaden nie. Automatisieren Sie sich wiederholende Aufgaben wie Patch-Status-Berichte und solche für Sperrungen von Konten. Dann können sich die Experten auf Anomalien konzentrieren.

4. Beschränken Sie den Zugriff nach dem Prinzip der geringsten Privilegien

Gewähren Sie jedem Benutzer und jeder Anwendung nur die für die täglichen Aufgaben erforderlichen Mindestrechte. Sperren Sie inaktive Rollen, begrenzen Sie temporäre Zugriffsrechte auch wirklich zeitlich und achten Sie auf eine schleichende Ausweitung von Rechten.

5. Führen Sie strenge Kontrollen für das Änderungsmanagement ein

Monitoren Sie jede Änderung an Code, Infrastruktur oder Richtlinien. Verwenden Sie Tickets, Peer-Reviews und automatische Rollbacks, wenn Tests fehlschlagen. Plötzliche, undokumentierte Änderungen sind Warnsignale.

6. Verwenden Sie doppelte Kontrolle und trennen Sie Aufgaben

Lassen Sie niemals eine Person sowohl eine Richtlinie festlegen als auch deren Ausnahmen genehmigen. Beauftragen Sie einen Netzwerktechniker zusammen mit einem Sicherheitstechniker, um die Firewall-Richtlinien festzulegen. Die doppelte Kontrolle senkt das Risiko von Insider-Bedrohungen und verhindert einfache Fehler, bevor sie auftreten.

7. Setzen Sie auf sichere Kommunikationsprotokolle

Verwenden Sie stets sichere Tools zum Senden von Nachrichten und Dateien. Protokolle wie TLS 1.3, SSH und SFTP verschlüsseln Ihre Daten während der Übertragung. Damit verhindern Sie das Abhören durch Dritte. Wählen Sie für den Nachrichtenaustausch Apps mit End-to-End-Verschlüsselung (E2EE). Plattformen mit selbst gehosteten Schlüsseln bieten Ihnen mehr Kontrolle, da Sie die Schlüssel selbst erstellen und speichern. Daher können Dritte Ihre Daten nicht entschlüsseln. Vermeiden Sie Tools, die Daten im Klartext senden.

8. Erstellen Sie einen Plan für die Reaktion auf Vorfälle sowie die Wiederherstellung im Notfall

Selbst die beste OPSEC-Konfiguration benötigt einen Notfallplan. Erstellen Sie ein klares Notfallhandbuch. Es muss die wahrscheinliche Angriffsszenarien auflisten und festlegen, wer was wann und mit welchen Tools tut, um Schäden zu begrenzen und die Systeme wieder zum Laufen zu bringen.

9. Verschlüsseln Sie sensible Daten und den Netzwerkdatenverkehr

Lokale Dateien: Aktivieren Sie vollständige Festplattenverschlüsselung auf Laptops und Smartphones. Cloud-Buckets: Nutzen Sie gemanagte Schlüssel-Services. Unterwegs: Verwenden Sie ExpressVPN, um den Internetdatenverkehr stark zu verschlüsseln und Metadaten vor Hotspot-Betreibern zu verbergen sowie unberechtigte Zugriffe zu verhindern.

💡Wussten Sie schon?

Der Network Lock (Notausschalter) von ExpressVPN blockiert den gesamten Datenverkehr, wenn die VPN-Verbindung getrennt. Damit sind Ihre Daten auch dann geschützt, wenn es zu unerwarteten Ausfällen kommt.

So verbessern Sie die OPSEC in Ihrem Zuhause

1. Deaktivieren Sie Standort-Tags

Deaktivieren Sie die GPS-Tagging-Funktion Ihrer Handykamera. Verzichten Sie zudem auf Check-ins in sozialen Medien. Teilen Ihre Fotos vom Sonnenuntergang oder Selfies vom morgendlichen Joggen keine Koordinaten mehr, fehlt Schnüfflern ein wichtiges Puzzleteil. Posten Sie Erinnerungen, beschränken Sie die Zielgruppe so weit wie möglich auf Personen, die Sie tatsächlich kennen.

2. Entfernen Sie vor dem Sharing die Metadaten

Fotos enthalten versteckte Details. Das sind etwa Zeitstempel, Geräte-IDs und sogar Ihren genauen Standort auf der Karte. Bearbeiten Sie jedes Bild mit einem kostenlosen Metadaten-Entferner. Benennen Sie die Datei um und laden Sie sie dann hoch. Sie teilen den Moment, nicht die Hintergrundgeschichte. Daher können Fremde keine Zeitleiste Ihres Lebens rekonstruieren.

3. Räumen Sie Ihre Freundeslisten auf

Überprüfen Sie Ihre Kontakte alle paar Monate. Entfernen Sie vage Bekannte, verschieben Sie Kollegen in eine eingeschränkte Liste und beschränken Sie persönliche Updates auf einen vertrauenswürdigen inneren Kreis. Weniger Augen bedeuten weniger Screenshots in zufälligen Gruppenchats. Nachrichten von der Familie bleiben dann auch genau dort, wo sie sein sollen: privat.

4. Verwenden Sie separate E-Mail-Adressen

Erstellen Sie eine Adresse für Bankgeschäfte, eine weitere für Einkäufe und eine Wegwerfadresse für Newsletter. Greifen Hacker einen Händler an, bleibt der Schaden auf diesen Posteingang begrenzt. Fügen Sie eine Zwei-Faktor-Authentifizierung (2FA) hinzu und benutzen Sie eindeutige Passwörter. Schirmen Sie jeden Bereich Ihres digitalen Lebens angemessen ab.

5. Schützen Sie Ihre Smart-Geräte

Ändern Sie alle Standardpasswörter am ersten Tag. Installieren Sie zudem Firmware-Updates umgehend. Verbinden Sie Kameras, Lautsprecher und Glühbirnen mit einem Gast-WLAN. Durch die Isolierung von Geräten wird verhindert, dass eine kompromittierte Türklingel auf Ihren Laptop zugreifen kann.

6. Nutzen Sie ein VPN

Ein VPN verschlüsselt Ihren gesamten Datenverkehr stark. Zudem werden damit Ihre Surfgewohnheiten vor Internetdienstanbietern, Werbetreibenden und Schnüfflern in öffentlichen WLANs verborgen. ExpressVPN setzt zudem auf eine TrustedServer-Nur-RAM-Infrastruktur, einen Notausschalter (Network Lock) sowie das schnelle Open-Source-Protokoll Lightway. Es bietet Ihnen Privatsphäre, ohne die Geschwindigkeit zu beeinträchtigen.

Häufige OPSEC-Fehler

Selbst mit einer soliden OPSEC-Mentalität können Fehler passieren. Dabei reicht bereits ein übersehenes Detail oder eine beiläufige Gewohnheit und schon ist eine Lücke geschaffen. Sehen wir uns einige häufige Szenarien an, die OPSEC aushebeln und wie sie unbemerkt sensible Daten exponieren können.

Digitale Spuren und soziale Medien

- Übermäßiges Teilen in sozialen Medien: Ein beiläufiger Beitrag über die Arbeit, Reisen oder den Familienalltag kann Gegnern notwendige Daten liefern.

- Fotos mit Geografischen Tags: Standort-Tags in Selfies geben Einblicke zum Standort.

- Öffentliche Profile: Die Sektionen „Über mich" in sozialen Profilen, Freundeslisten und gemeinsame Interessen ergeben ein Gesamtbild, wenn sie kombiniert werden.

💡OPSEC-Lektion: Denken Sie nach, bevor Sie etwas posten. Könnte ein Fremder das ausnutzen? Ihre digitalen Spuren verraten mehr, als Sie denken.

Technologie und Geräte

- Wearables und Smart Tech: GPS-fähige Uhren und Apps übertragen den Tagesablauf. Heatmaps von Fitness-Trackern haben sogar Routen von Patrouillen in geheimen Stützpunkten aufgezeigt.

- Ungeschützte Heimnetzwerke: Arbeiten Sie von außerhalb über einen Router, der noch das Standardpasswort verwendet, ist das für Schnüffler geradezu eine Einladung.

- Verlorene oder gestohlene Geräte: Telefone, Laptops oder USB-Sticks ohne Verschlüsselung geben Daten sehr einfach an jeden weiter, der sie findet.

- Persönliche Geräte in Arbeitsumgebungen: Ein unzureichend geschütztes Telefon, das Firmen-E-Mails synchronisiert, kann die strengen Sicherheitsvorkehrungen eines Unternehmens aushebeln.

💡OPSEC-Lektion: Schützen Sie die von Ihnen benutzten Technologien. Ändern Sie Standardpasswörter, halten Sie die Firmware aktuell und verschlüsseln Sie Datenverkehr sowie entsprechende Speicher.

Menschliche Faktoren

- Phishing und Social Engineering: Eine überzeugend klingende „dringende Anfrage” kann Sie immer noch dazu verleiten, Ihre Anmeldedaten preiszugeben. Gefälschte Apps sind weiterhin eine wachsende Bedrohung. Sie imitieren häufig echte Tools, stehlen nach der Installation jedoch Ihre Anmeldedaten oder spionieren Ihre Aktivitäten aus.

- Schwache oder mehrmals verwendete Passwörter und keine MFA: Angreifer konzentrieren sich immer auf das einfachste Ziel. Unser Leitfaden für sicherere Passwörter und Zwei-Faktor-Authentifizierung erklärt, wie Sie bessere Abwehrmaßnahmen implementieren, die Angreifer nicht so leicht erraten oder umgehen können.

- Fehler oder Sabotage durch Insider: Ein falsch konfigurierter Cloud-Bucket oder ein verärgerter Mitarbeiter kann binnen Minuten Gigabytes an Daten exponieren.

- Mangelnde physische Disziplin: Unverschlossene Schreibtische, unbeaufsichtigte Personen in der Lobby, Papierkörbe mit ungeschredderten Entwürfen. Das sind alles offene Einladungen.

- Vorhersehbare Muster: Beobachter können sich auf Sei einstellen, wenn Sie feste Reiserouten oder Anrufpläne haben.

- Limitierte Schulung: Menschen können keine Regeln befolgen, die sie nie gelernt haben.

💡OPSEC-Lektion: Menschen verursachen mehr Datenlecks als Systeme. Bleiben Sie auf der Hut, überprüfen Sie ungewöhnliche Anfragen und wiederholen Sie Schulungen regelmäßig.

Umgang mit Daten und deren Entsorgung

- Unsachgemäße Entsorgung: Online verkaufte Laufwerke oder unversehrt weggeworfene Papiere bieten Datensammlern einen wahren Daten-Jackpot.

- Datenaggregation: Harmlose Fragmente aus vielen Quellen verschmelzen zu einem Ganzen, das sich ausnutzen lässt.

- Hochladen von Proben in öffentliche Tools: Analysten speisen manchmal Malware oder URLs mit Kundeninformationen in offene Sandboxes ein. Damit legen sie die entsprechenden Daten offen.

💡OPSEC-Lektion: Schützen Sie Daten von der Erstellung bis zur Vernichtung. Eine übersehene Datei kann jahrelangen Schutz zunichte machen.

Abschließende Bemerkung zu OPSEC

OPSEC ist nicht nur eine Checkliste. Es ist vielmehr die Disziplin, sich zu fragen: „Was könnte ein Außenstehender daraus lernen?" Behalten Sie diese Frage im Hinterkopft und der fünfstufige Zyklus beginnt: Identifizieren Sie die wichtigen Daten, stellen Sie sich vor, wer sie verfolgen könnte, spüren Sie die Schwachstellen auf, bewerten Sie das Risiko und schließen Sie die entsprechenden Lücken.

Es ist egal, ob Sie ein globales Netzwerk oder einen Router zu Hause schützen. Der Rhythmus ist immer gleich und er funktioniert. Mit der Verschlüsselung von ExpressVPN, der TrustedServer-Technologie und dem Notausschalter Network Lock werden Ihre Online-Spuren kaum noch sichtbar. Bleiben Sie neugierig, setzen Sie auf gewisse Methoden und lassen Sie Schnüffler auf eine (fast) leere Seite starren.

FAQ: Häufige Fragen zu OPSEC

Ist OPSEC Teil der Cybersicherheit oder des operativen Betriebs?

OPSEC liegt zwischen den beiden Bereichen. Cybersicherheit bietet Ihnen technische Kontrollmechanismen: Verschlüsselung, Firewalls und Zugriffsregeln. Der operative Bereich umfasst die täglichen Prozesse: Versandpläne, Agenden von Besprechungen und Reiserouten. OPSEC verbindet beide Bereiche miteinander, indem es die Frage aufwirft: „Könnte ein Außenstehender digitale Spuren mit Hinweisen aus der realen Welt kombinieren und daraus Rückschlüsse auf künftige Ereignisse ziehen?" Betrachten Sie den Datenfluss und die Gewohnheiten Ihres Teams als Ganzes, finden Sie Schwachstellen schneller.

Was ist der Unterschied zwischen OPSEC und InfoSec?

Ihre Informationssicherheit (InfoSec) schützt Daten in Computern und Netzwerken durch Verschlüsselung, Firewalls sowie strenge Zugriffsregeln. Die operative Sicherheit (OPSEC) hat einen breiteren Blickwinkel. Sie fragt, was ein Angreifer aus jedem sichtbaren Detail lernen könnte und kümmert sich um diese Problemzonen. Dazu gehören Dokumenten, Routinen und sogar beiläufige Gespräche.

OPSEC umfasst menschliches Verhalten, physische Verfahren sowie digitale Abwehrmaßnahmen. Die Methode gestaltet den gesamten Sicherheitsplan so um, dass sich Fragmente niemals zu einem brauchbaren Gesamtbild zusammenfügen lassen. InfoSec liefert die Schlösser und Alarmanlagen. OPSEC untersucht den Standort aus der Perspektive eines Angreifers und zeigt, wo zusätzliche Schutzmaßnahmen oder neue Gewohnheiten nötig sind.

Was gilt als OPSEC-Verstoß?

Es zählt jede Handlung dazu, die einem Gegner neue Hinweise liefert. Beispiele dafür sind:

- Das Posten eines Projekt-Screenshots, auf dem Kundennamen oder Zeitpläne sichtbar sind.

- Diskussion sensibler Arbeitsthemen in einem öffentlichen Kanal oder über ein ungeschütztes WLAN.

- Die mehrfache Verwendung eines Badges, Tokens oder Passworts in verschiedenen Systemen.

- Einen ungesicherten Laptop unbeaufsichtigt lassen.

- Selbst ein kleiner Hinweis, wie Geografische Tags in einem Selfie, kann Angreifern ermöglichen, Muster zu erkennen und einen Angriff zu planen.

Wer benötigt eine OPSEC-Schulung?

Jeder, der mit Daten in Berührung kommt, die nicht für die Öffentlichkeit bestimmt sind. Dazu gehören Software-Entwickler, Vertriebsmitarbeiter, Lieferanten, Auftragnehmer und sogar Familienmitglieder, die möglicherweise Fotos von einem Heimbüro teilen. Der Umfang der Schulung variiert je nach Rolle. Die Kernbotschaft bleibt allerdings immer gleich: Denken Sie wie ein Angreifer, lassen Sie keine Hinweise zurück und melden Sie sich, wenn Ihnen etwas ungewöhnlich erscheint.

Ist OPSEC nur für Bereitstellungen gedacht?

Nein. Die gleiche Denkweise schützt auch Produkteinführungen, rechtliche Verhandlungen, medizinische Forschung sowie personenbezogene Daten. Immer wenn Zeitpunkt, Ort oder Inhalt ein Ergebnis beeinflussen können, bietet OPSEC einen Mehrwert. Beispielsweise schützt ein Remote-Designteam unveröffentlichte Funktionen, eine Wohltätigkeitsorganisation hält die Route von Hilfslieferungen geheim und Eltern sperren Social-Media-Beiträge, die die Schule ihres Kindes enthüllen.

Wie lange ist eine OPSEC-Schulung gültig?

Viele Organisationen planen alle 12 Monate eine vollständige Schulung zur Auffrischung und führen jedes Quartal kurze Übungen durch. Aktualisieren Sie die Inhalte, wenn es neue Tools gibt, die Fluktuation steigt oder sich die Bedrohungslage ändert. Eine kurze Mikro-Lektion über die neuesten Phishing-Taktiken verhindert oft mehr Schaden als nur eine jährliche Präsentation.

Was ist OPSEC im Cyberbereich?

Im Cyberbereich überwacht OPSEC, wie Daten über Geräte, Clouds und Netzwerke übertragen werden. Dazu gehören:

- Klassifizierung sensibler Dateien und deren Kennzeichnung in SaaS-Tools.

- Das Löschen von Metadaten aus Dokumenten und Bildern.

- Einsatz von VPN-Verschlüsselung, um Browsing-Muster und Standortdaten zu verbergen.

- Beobachtung von Social-Engineering-Versuchen, die technische Kontrollen umgehen.

Das Ziel ist, alle digitalen Spuren zu beseitigen, die ein Angreifer kombinieren könnte.

Was sind die 5 Schritte von OPSEC?

Die fünf Schritte bestehen aus:

- Identifizieren Sie kritische Daten: Listen Sie die Daten und Aktivitäten auf, die Ihnen bei einer Enthüllung schaden würden.

- Analysieren Sie potenzielle Bedrohungen: Evaluieren Sie, wer diese Daten haben könnte und warum.

- Identifizieren Sie Schwachstellen: Überprüfen Sie Systeme und Verhaltensweisen, um festzustellen, wo Lecks entstehen können.

- Bewerten Sie die Risiken: Ordnen Sie jede Schwachstelle nach Wahrscheinlichkeit und Auswirkungen. Dann können Sie Prioritäten festlegen.

- Ergreifen Sie Gegenmaßnahmen: Aktualisieren Sie Software, verschärfen Sie Verfahren, schulen Sie Mitarbeiter und wiederholen Sie den Zyklus.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN